Guía efectiva para proteger la información de tu base de datos

el 09 de septiembre de 2022

el 09/09/2022

Las violaciones de datos no son nada nuevo. Muchas empresas buscan formas de protegerse de ser víctimas de ataques cibernéticos y se mantienen en la continua búsqueda de innovadoras medidas para proteger sus negocios de estas amenazas. Proteger la información de tu base de datos es casi tan importante como diseñar campañas de marketing.

Al tener un plan en marcha que frene las amenazas cibernéticas, puedes preservar tu negocio de una violación de datos. Y mantener los datos de tus clientes seguros con los protocolos tecnológicos de tu empresa.

ÍNDICE DE CONTENIDOS

Consejos para proteger la información de tu base de datos

Cuando se dan consejos de privacidad o seguridad, generalmente se habla de contraseñas seguras y de realizar copias de seguridad de tus datos. También salen a la palestra las clásicas aplicaciones de seguridad y la necesidad de mantener los sistemas actualizados.

En general, estas son las precauciones más básicas y esenciales que cualquier administrador de sistemas debe tener en cuenta. Sin embargo, dependiendo de lo que quieras proteger, hay algunos problemas adicionales que deben tenerse en cuenta.

Dada la alarmante frecuencia con la que se producen sustracciones de datos a nivel global, proteger la información de tu base es más importante que nunca. Aquí hay cinco consejos clave para mantener las bases de datos seguras, especialmente cuando están alojadas en la nube o en proveedores externos:

1.- Controla el acceso a la base de datos

Cuando muchas personas sin relación directa se involucran con demasiada efusividad en un proyecto, el resultado rara vez es positivo. Cuanto más limites los permisos y privilegios, mejor. Lo mismo se aplica a las bases de datos.

El control de acceso riguroso es el primer paso para proteger la información de tu base de datos y mantener a los atacantes lejos de la información. Además de las autorizaciones básicas del sistema, también debes considerar lo siguiente:

- Limitar el acceso a datos confidenciales sobre usuarios y procedimientos. Es decir, solo se autoriza a ciertos usuarios poder realizar consultas relacionadas con información confidencial.

- Reducir el uso de procedimientos clave solo a usuarios específicos. Siempre que sea posible, evita el uso simultáneo y el acceso fuera del horario normal o de oficina.

- Es conveniente desactivar todos los servicios y procedimientos que no están en uso para evitar que sean atacados.

- Siempre que sea posible, la base de datos debe ubicarse también en un servidor al que no se pueda acceder directamente desde Internet, para evitar que la información se exponga a atacantes remotos.

2.- Identifica los datos sensibles y críticos

El primer paso, antes de considerar las técnicas y herramientas de protección, es analizar e identificar qué información es importante y debe protegerse. Para hacerlo, es importante comprender la lógica y la arquitectura de la base de datos, para que sea más fácil determinar dónde y cómo se almacenarán los datos confidenciales.

No todos los datos que se almacenan son críticos o necesitan protección, por lo que no tiene sentido gastar tiempo y recursos en proteger la información de tu base de datos completa.

También es recomendable mantener un inventario de las bases de datos de la empresa, asegurándote de tener en cuenta todos los departamentos. La única forma de administrar y evitar la pérdida de información de manera efectiva es conocer todas las instancias y bases de datos de la empresa y mantener un registro de ellas.

Además, un inventario es particularmente útil cuando se hace una copia de seguridad de la información, para evitar dejar datos críticos fuera del esquema.

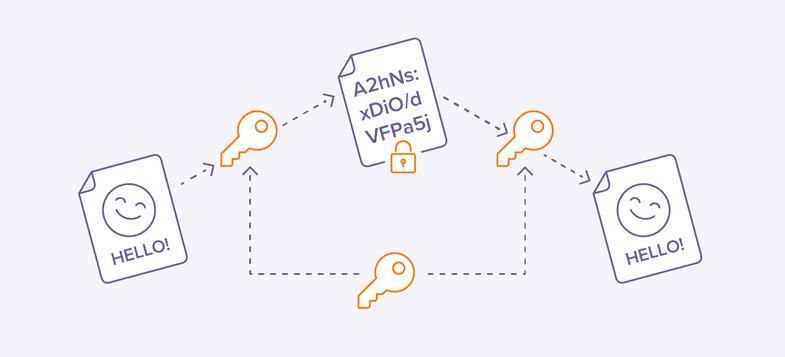

3.- Cifra la información

Una vez que se han identificado los datos confidenciales, es una buena práctica usar algoritmos para cifrar esos datos. Cuando los atacantes explotan una vulnerabilidad y obtienen acceso a un servidor o sistema, lo primero que intentarán robar son las bases de datos.

La mayoría de las violaciones de datos no son ataques sofisticados a través de puertas traseras. En muchos casos, las infracciones se producen debido a una infracción de un empleado. Las empresas deben garantizar constantemente que los empleados solo tengan acceso a la información vital necesaria para sus trabajos. Los permisos de datos restrictivos son vitales para garantizar que no ocurran estos tipos de violaciones.

Las bases de datos son un gran tesoro. Generalmente contienen muchos gigabytes de información valiosa que se puede vender. Proteger la información de tu base de datos es por eso una labor crucial. La mejor manera de conseguirlo es hacerla ilegible para cualquier persona que acceda a ella sin autorización.

4.- Haz anónimas las bases de datos no productivas

Muchas empresas invierten tiempo y recursos en proteger la información de su base de datos productivas. Sin embargo, cuando desarrollan un proyecto o crean un entorno de prueba, simplemente hacen una copia de la base de datos original y comienzan a usarla en entornos que están mucho menos controlados, exponiendo así a toda esa información sensible.

El enmascaramiento, o anonimización, es un proceso mediante el cual se crea una versión similar, manteniendo la misma estructura que la original pero modificando los datos confidenciales para que permanezcan protegidos. Con esta técnica, los valores se cambian manteniendo el formato. Los datos se pueden cambiar de diferentes maneras: mezclándolos, encriptándolos, mezclando los caracteres o sustituyendo palabras.

El método específico utilizado y las reglas y formatos que deben respetarse dependerán del administrador. Sea cual sea el método utilizado, debes asegurarte de que el proceso sea irreversible. Es decir, ningún ataque cibernético debería poder volver a la base de datos original.

Esta técnica se utiliza especialmente, y se recomienda, para las bases de datos que forman parte de un entorno de prueba y desarrollo. Te permite conservar la estructura lógica de la información al tiempo que garantizas que la información confidencial del cliente no esté disponible fuera del entorno de producción.

5.- Monitoriza la actividad de tu base de datos

Estar al tanto de las acciones de auditoría y registro y el movimiento de datos significa saber qué información se ha manejado, cuándo y cómo y por quién.

Tener un historial completo de transacciones te permite comprender el acceso a los datos y los patrones de modificación. Y, por lo tanto, debes evitar filtraciones de información, controlar cambios fraudulentos y detectar actividades sospechosas en tiempo real.

6.- Crea conciencia y educa a tu equipo

Un cambio de actitud es primordial. La mayoría de los hackers exitosos utilizan la ingeniería social en lugar de la fuerza bruta. Por eso, el escepticismo y el cuidado son fundamentales cuando se trata, por ejemplo, de mensajes de correo electrónico inesperados.

La realidad es que incluso las compañías más grandes pueden ser hackeadas. Los hackers son creativos e ingeniosos. Todos en tu negocio deben entender la política de seguridad de la empresa y saber por qué es importante.

Muchas brechas de datos ocurren por accidente. Lo mejor que puede hacer una empresa es capacitar a sus empleados sobre cómo cifrar los datos, cómo generar contraseñas seguras, cómo archivar y almacenar adecuadamente los datos.

La educación y la comunicación son tan importantes como las herramientas que utilices contra el ataque cibernético. O la tecnología informática que utilizas para defender tus datos. Sin embargo, para que sea efectivo, debe implementarse de abajo hacia arriba y de arriba abajo. Es decir, todos en el equipo deben estar al día para que una política de seguridad funcione.

Educa a tu plantilla en función de la labor específica del empleado y las amenazas que pueden encontrar. Lo más útil que puedes hacer es informarte sobre incidentes recientes y asegurarte de que exista la protección correcta para evitar la posibilidad de una violación de datos similar en tu empresa.

7.- Y si ocurre, ¿Qué pasos hay que dar?

Muchas veces, las empresas no tienen un proceso para proteger los datos. Debe haber un protocolo de actuación y control en caso de que algo ocurriese.

Una parte integral de proteger la información de tu base de datos es tener un documento formal que entra en detalles sobre las acciones a realizar en caso de que un ataque cibernético ocurra. Y se debe mantener actualizado.

Debes planificar no solo cómo proteger la información de tu base de datos y tus recursos, sino también qué hacer en caso de que las cosas salgan mal. Establecer una estrategia de respuesta a incidentes cuando ocurran te hará estar más tranquilo. Es mucho mejor que tratar de poner las cosas en orden en el momento en el que ocurran.

Aunque muchas empresas pequeñas piensan que tal política de seguridad es algo que solo requieren las grandes empresas, están equivocadas. Todas las empresas, incluidas las PYMEs más pequeñas, pueden beneficiarse de la implementación de una política de seguridad.

Puedes consultar espacios oficiales y expertos. Por ejemplo, la Autoridad Reguladora de la Industria Financiera (FINRA) tiene una lista de verificación definitiva sobre ciberseguridad disponible en su sitio web. Seguir la lista de verificación de FINRA es un excelente lugar para comenzar. FINRA incluso aconseja planificar una violación en lugar de centrarse únicamente en la prevención.

8.- Tus recursos externos deben ser fiables

Los datos que posees son muy valiosos para la empresa y un premio muy atractivo para los hackers. Para proteger tu información no solamente debes adoptar medidas internas. También tienes que tener seguridad con los programas y herramientas que utilices.

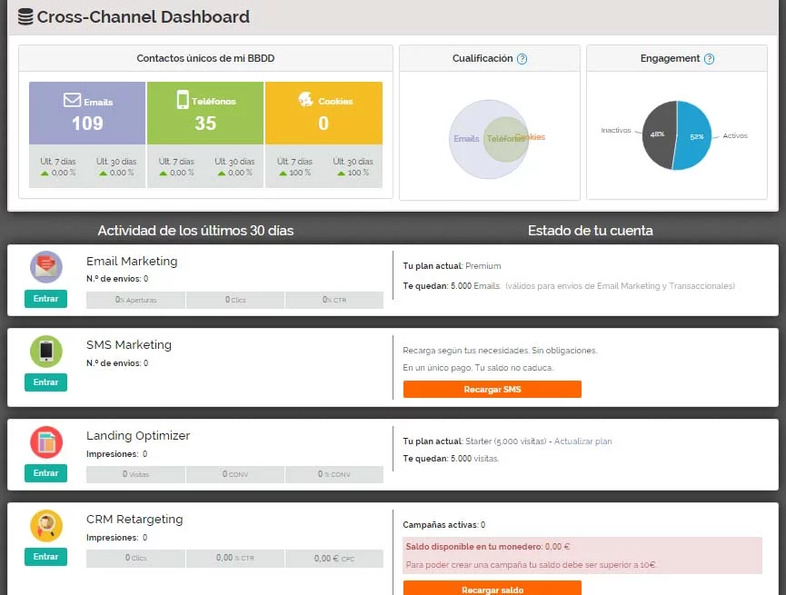

Tus recursos o software tienen que ser 100% fiables. Nuestro software de MDirector por ejemplo puede ser una buena opción. Somos muy conscientes del problema que un ataque cibernético puede suponer. Y por eso, tenemos también nuestras propias formas de proteger la información de tu base de datos. Ponte en contacto ahora y descubre cómo.